Шпионское ПО Predator от Intellexa может скрывать индикаторы записи iOS, тайно передавая операторам видео с камеры и микрофона.

Вредоносное ПО не использует какие-либо уязвимости iOS, но использует ранее полученный доступ на уровне ядра для перехвата системных индикаторов, которые в противном случае могли бы раскрыть его операции мониторинга.

Apple представила индикаторы записи в строке состояния в iOS 14, которые отображают зеленую или оранжевую точку соответственно, чтобы предупреждать пользователей, когда камера или микрофон используются.

Находящаяся под санкциями США фирма по надзору Intellexa разработала коммерческое шпионское ПО Predator и распространяла его в ходе атак, которые Apple и Chrome использовали с помощью уязвимостей нулевого дня и механизмов заражения в 0 кликов.

Хотя его способность подавлять индикаторы активности камеры и микрофона хорошо известна, неясно, как работает этот механизм.

Источник: Джамф

Как Predator скрывает записи?

Исследователи из компании по управлению мобильными устройствами Jamf проанализировали образцы Predator и задокументировали процесс сокрытия индикаторов, связанных с конфиденциальностью.

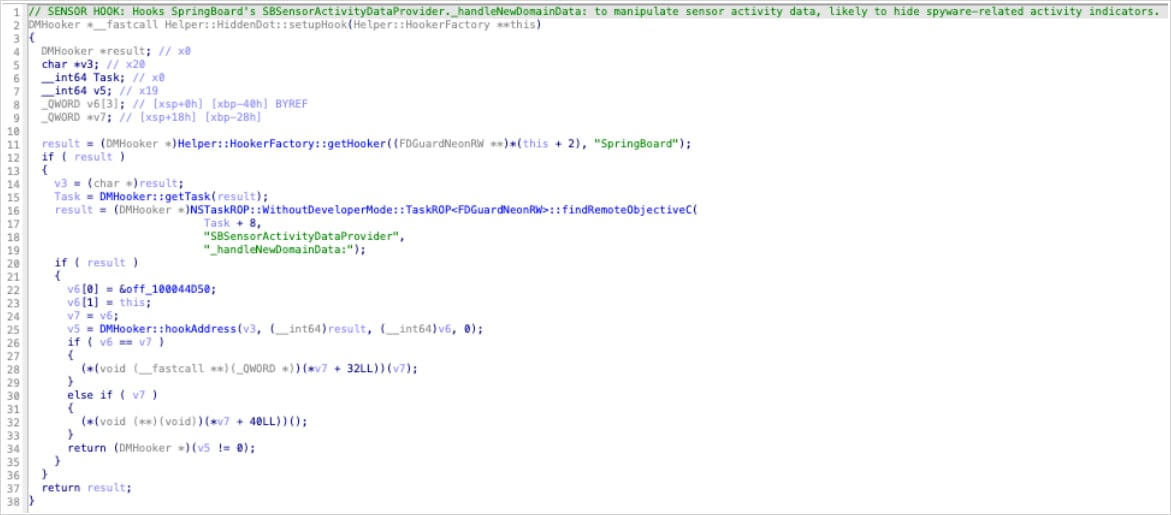

По словам Джамфа, Predator скрывает все индикаторы записи в iOS 14 с помощью одной функции перехвата («HiddenDot::setupHook()») внутри Springboard, вызывая этот метод всякий раз, когда изменяется активность датчика (при активации камеры или микрофона).

Перехватывая это, Predator предотвращает попадание обновлений активности датчиков на уровень пользовательского интерфейса, поэтому зеленая или красная точка никогда не загорается.

«Целевой метод _handleNewDomainData: вызывается iOS всякий раз, когда изменяется активность датчика — включается камера, активируется микрофон и т. д.», — объясняют исследователи JMF.

«Подключаясь к этому единственному методу, Predator перехватывает все обновления состояния датчиков до того, как они достигнут системы отображения индикаторов».

Источник: Джамф

Перехват работает путем прерывания объекта, отвечающего за обновления датчиков (SBSensorActivityDataProvider в Springboard). В Objective-C вызовы нулевого объекта игнорируются, поэтому Springboard никогда не обрабатывает активацию камеры или микрофона, и индикаторы не появляются.

Поскольку SBSensorActivityDataProvider объединяет все действия датчиков, этот единственный перехватчик отключает индикаторы камеры и микрофона.

Исследователи также обнаружили «мертвый код», который пытался напрямую подключиться к «SBRecordingIndicatorManager». Однако это не работает, и, вероятно, это более ранний путь разработки, от которого отказались в пользу лучшего подхода, который перехватывает данные датчиков в восходящем направлении.

В случае записи VoIP, которую также поддерживает Predator, ответственный модуль не имеет механизма подавления индикаторов, поэтому для скрытности он использует функцию HiddenDot.

Джамф далее поясняет, что доступ к камере осуществляется через отдельный модуль, который определяет внутренние функции камеры с помощью сопоставления шаблонов инструкций ARM64 и перенаправления кода аутентификации указателя (PAC) для обхода проверок разрешений камеры.

Без включения индикаторов в строке состояния активность шпионского ПО остается полностью скрытой от обычного пользователя.

Джамф отмечает, что технический анализ выявил признаки вредоносных процессов, таких как неожиданные сопоставления памяти или порты исключений в Springboard и MediaServer, перехваты на основе точек останова и аудиофайлы, записанные MediaServer по необычным путям.

BleepingComputer связался с Apple с просьбой прокомментировать выводы Джамфа, но компания так и не ответила.

Современная ИТ-инфраструктура развивается быстрее, чем рабочие процессы, выполняемые вручную.

Из этого нового руководства Tynes вы узнаете, как ваша команда может сократить скрытые задержки, выполняемые вручную, повысить надежность за счет автоматизированных ответов, а также создавать и масштабировать интеллектуальные рабочие процессы на основе инструментов, которые вы уже используете.