В приведенную ниже статью добавлена дополнительная техническая информация об этой кампании.

Amazon предупреждает, что русскоязычный хакер использовал несколько общих служб искусственного интеллекта в рамках кампании, которая за пять недель взломала более 600 межсетевых экранов FortiGate в 55 странах.

В новом отчете Си Джей Мозеса, директора по информационной безопасности Amazon Integrated Security, говорится, что хакерская кампания произошла в период с 11 января по 18 февраля 2026 года и не использовала никаких эксплойтов для взлома брандмауэра Fortinet.

Вместо этого злоумышленник нацелился на открытые интерфейсы управления и слабые учетные данные, не имеющие защиты MFA, а затем использовал искусственный интеллект для автоматизации доступа к другим устройствам в взломанной сети.

Мозес говорит, что взломанные межсетевые экраны были обнаружены в других регионах, включая Южную Азию, Латинскую Америку, Карибский бассейн, Западную Африку, Северную Европу и Юго-Восточную Азию.

Хакерская кампания с использованием искусственного интеллекта

Amazon заявляет, что узнала о кампании после того, как обнаружила сервер, на котором размещен вредоносный инструмент, используемый для атак на межсетевой экран Fortinet FortiGate.

В рамках кампании злоумышленник нацелился на интерфейсы управления FortiGate, подключенные к Интернету, путем сканирования сервисов, работающих на портах 443, 8443, 10443 и 4443. Сообщается, что атака была оппортунистической, а не нацеленной на какую-либо конкретную отрасль.

Вместо использования уязвимостей нулевого дня, как мы обычно видим в атаках на устройства FortiGate, злоумышленник использовал грубую силу с использованием общих паролей для получения доступа к устройствам.

После взлома злоумышленник извлек настройки конфигурации устройства, в том числе:

- Учетные данные пользователя SSL-VPN с восстанавливаемым паролем

- административные полномочия

- Политики брандмауэра и архитектура внутренней сети

- Конфигурация IPsec VPN

- Топология сети и информация о маршрутизации

Эти файлы конфигурации затем были проанализированы и расшифрованы с помощью инструментов Python и Go с поддержкой искусственного интеллекта.

«После получения VPN-доступа к сети жертвы злоумышленник развертывает специальный инструмент разведки, разные версии которого написаны на Go и Python», — пояснили в Amazon.

«Анализ исходного кода выявляет явные признаки разработки с помощью ИИ: избыточные комментарии, которые просто повторяют имена функций, простая архитектура с непропорциональными затратами на форматирование, а не на функциональность, наивный анализ JSON посредством сопоставления строк вместо правильной десериализации, а также поддержка языковой совместимости для базового языка с пустыми заглушками документов».

«Несмотря на то, что инструментарий функционален для конкретного случая использования злоумышленника, ему не хватает надежности и он дает сбой в крайних случаях — типичные характеристики кода, сгенерированного ИИ, используемого без существенных доработок».

Эти инструменты использовались для автоматизации разведки взломанных сетей путем анализа таблиц маршрутизации, классификации сетей по размеру, сканирования портов с помощью сканера Gogo с открытым исходным кодом, идентификации хостов SMB и контроллеров домена, а также использования ядер для просмотра HTTP-сервисов.

Исследователи говорят, что, хотя устройства были функциональными, они обычно выходили из строя в более суровых условиях.

В оперативном документе, написанном на русском языке, подробно описано, как проводить атаки DCSync на контроллеры домена Windows и использовать Meterpreter и Mimikatz для извлечения хэшей паролей NTLM из баз данных Active Directory.

Кампания была специально нацелена на серверы резервного копирования и репликации Veeam с использованием специальных сценариев PowerShell, скомпилированных инструментов для извлечения учетных данных и попыток использования уязвимостей Veeam.

На одном из серверов, найденных Amazon (212[.]11.64.250), злоумышленник разместил сценарий PowerShell с именем «DecryptVeeamPasswords.ps1», который использовался для атаки на приложение резервного копирования.

Как отмечает Amazon, злоумышленники часто атакуют инфраструктуру резервного копирования перед развертыванием программ-вымогателей, чтобы предотвратить восстановление зашифрованных файлов из резервных копий.

«Оперативные записи» злоумышленников включали многочисленные упоминания о попытках эксплуатации различных уязвимостей, в том числе CVE-2019-7192 (QNAP RCE), CVE-2023-27532 (раскрытие информации Veeam) и CVE-2024-40711 (Veeam RCE).

В отчете говорится, что злоумышленникам неоднократно удавалось проникнуть в исправленные или заблокированные системы, но вместо того, чтобы продолжать попытки получить доступ, они перешли к более простым целям.

Хотя Amazon полагает, что злоумышленник обладал набором навыков от низкого до среднего, этот набор навыков был значительно улучшен за счет использования ИИ.

Исследователи говорят, что на протяжении всей кампании злоумышленники использовали как минимум двух крупных поставщиков языковых моделей:

- Создавайте пошаговые шаблоны атак

- Разрабатывайте собственные скрипты на нескольких языках программирования.

- создавать разведывательные структуры

- Планируйте стратегии бокового движения

- проект эксплуатационного документа

В одном из примеров злоумышленник якобы предоставил полную топологию внутренней сети жертвы, включая IP-адреса, имена хостов, учетные данные и известные сервисы, службе искусственного интеллекта и попросил помощи в сдерживании дальнейшего распространения в сети.

Amazon заявляет, что кампания демонстрирует, как коммерческие услуги искусственного интеллекта снижают входной барьер для злоумышленников, позволяя им осуществлять атаки, которые обычно выходят за рамки их набора навыков.

Компания рекомендует администраторам FortiGate не предоставлять интерфейс управления доступу к Интернету, убедиться, что MFA включен, убедиться, что пароли VPN не совпадают с паролями учетных записей Active Directory, и усилить защиту инфраструктуры резервного копирования.

Google недавно сообщил, что злоумышленники злоупотребляют ИИ Gemini на всех этапах кибератак, аналогично тому, что Amazon наблюдал в этой кампании.

Пользовательский набор инструментов искусственного интеллекта устраняет нарушения

Отдельное исследование, опубликованное вчера в блоге Cyber and Reman Security, предоставляет дополнительные технические подробности о том, как искусственный интеллект и большие языковые модели были непосредственно задействованы в кампании по вторжению.

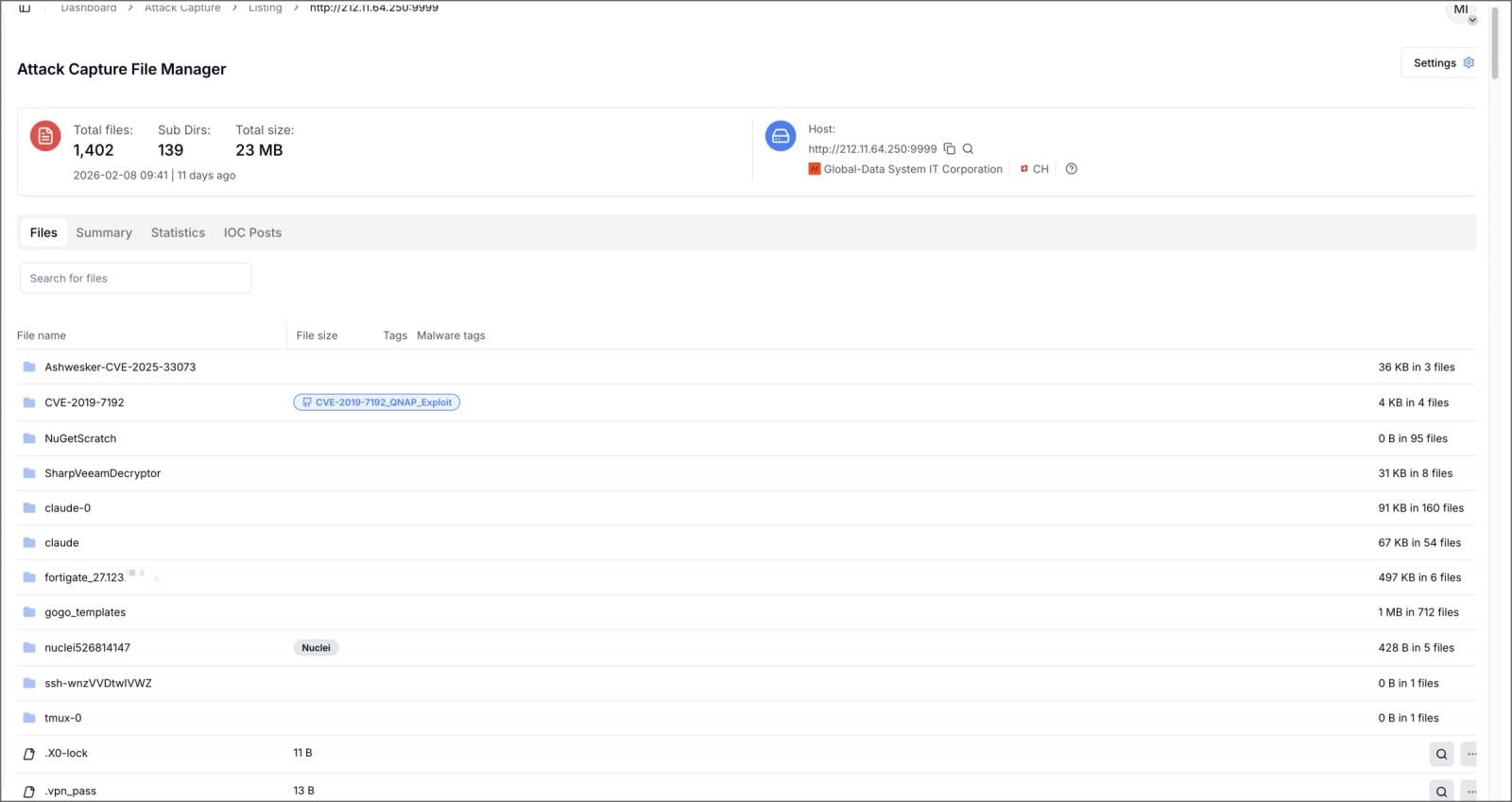

Исследователь поделился, что сервер 212.11.64 настроен неправильно.[.]250, также обнаруженный Amazon, обнаружил 1402 файла, включая документы, содержащие украденные резервные копии конфигурации FortiGate, данные сопоставления Active Directory, дампы учетных данных, оценки уязвимостей и планы атак.

“Сервер находится на 212.11.64.[.]250:9999, размещенный на AS4264 (Global-Data Systems IT Corporation, Цюрих, Швейцария), содержал 1402 файла в 139 подкаталогах», — пояснил исследователь угроз.

«Папки внутри каталога содержали код эксплойта CVE, файлы конфигурации FortiGate, шаблоны сканирования Nuclei и инструменты извлечения учетных данных Veeam. Две папки с именами облако-0 И облако Между ними имеется более 200 файлов, включая выходные данные задачи Cloud Code, различия сеансов и состояния кэшированных подсказок».

«Папка с именем fortigate_27.123 (полный измененный IP-адрес) содержала данные конфигурации и учетные данные, полученные от взломанного устройства FortiGate».

Источник: Кибер и Рамон

Обнаруженные файлы включали специальный сервер Model Context Protocol (MCP) под названием ARXON, который служил мостом между разведывательными данными и коммерческими моделями большого языка. Исследователь заявил, что им не удалось найти никаких публичных упоминаний об ARXON, что указывает на то, что, скорее всего, это была специальная среда MCP, созданная злоумышленником.

Сервер MCP действует как промежуточный уровень, который принимает данные, передает их в языковую модель, а затем использует выходные данные, созданные с помощью других инструментов. В этой кампании полученные данные использовались для автоматизации анализа после компрометации и планирования атак.

Отдельный инструмент Go под названием CHECKER2 — это оркестратор на базе Docker, который использовался для параллельного сканирования тысяч целей VPN, при этом журналы показывают более 2500 потенциальных целей в более чем 100 странах.

По словам исследователя, разведывательные данные, собранные со скомпрометированных устройств FortiGate и внутренних сетей, были переданы в ARXON, который затем запросил большие языковые модели, такие как DeepSeek и Cloud, для создания структурированного плана атаки.

Эти планы атак включали инструкции по получению доступа к администраторам домена, предлагаемые места для поиска учетных данных, рекомендуемые шаги по использованию эксплойта и рекомендации по горизонтальному распространению на другие устройства.

В некоторых случаях облачный код был настроен на самостоятельное выполнение атакующих инструментов, включая сценарии Impacket, модули Metasploit и Hashcat, без необходимости одобрения каждой команды злоумышленником.

Исследователь отметил, что операция развивалась в течение нескольких недель: сначала злоумышленник использовал платформу HexStrike MCP с открытым исходным кодом, а примерно через восемь недель перешел на автоматизированную, настроенную систему ARXON.

В отчете разделяется мнение Amazon о том, что генеративный ИИ используется в качестве мультипликатора, позволяющего злоумышленникам более эффективно осуществлять вторжения. Исследователи также предупреждают, что защитникам следует уделять первоочередное внимание исправлению периферийных устройств и аудиту необычной активности SSH и создания учетных записей VPN.

Исследователь безопасности Cronup Херман Фернандес также обнаружил отдельный сервер, на котором был обнаружен каталог, содержащий, по всей видимости, созданные искусственным интеллектом инструменты, нацеленные на FortiWeb.

Хотя эти инструменты, похоже, не являются частью кампании FortiGate, они еще раз показывают, как злоумышленники продолжают использовать инструменты искусственного интеллекта для усиления своих атак.

ОБНОВЛЕНИЕ 21.02.26: Добавлены дополнительные технические подробности из блога Cyber and Ramon Security и немецкого Фернандеса.

Современная ИТ-инфраструктура развивается быстрее, чем рабочие процессы, выполняемые вручную.

Из этого нового руководства Tynes вы узнаете, как ваша команда может сократить скрытые задержки, выполняемые вручную, повысить надежность за счет автоматизированных ответов, а также создавать и масштабировать интеллектуальные рабочие процессы на основе инструментов, которые вы уже используете.