Большинство фишинговых веб-сайтов представляют собой не что иное, как статические копии страниц входа на популярные онлайн-ресурсы, и они часто быстро удаляются активистами по борьбе со злоупотреблениями и охранными фирмами. Но новое скрытное предложение «фишинг как услуга» позволяет клиентам избежать обеих этих ловушек: оно использует умело замаскированную ссылку для загрузки подлинного веб-сайта целевого бренда, а затем действует как ретранслятор между целью и законным сайтом, пересылая имя пользователя, пароль и код многофакторной аутентификации (MFA) жертвы на законный сайт и возвращая его ответы.

Существует бесчисленное множество наборов фишинга, которые потенциальные мошенники могут использовать для начала работы, но их успешное использование требует определенной степени навыков в настройке серверов, доменных имен, сертификатов, прокси-сервисов и другой повторяющейся технической работы. входить звездный убийцаНовый фишинговый сервис, который динамически загружает действующую копию реальной страницы входа и записывает все, что вводит пользователь, отправляя данные с законного сайта обратно жертве.

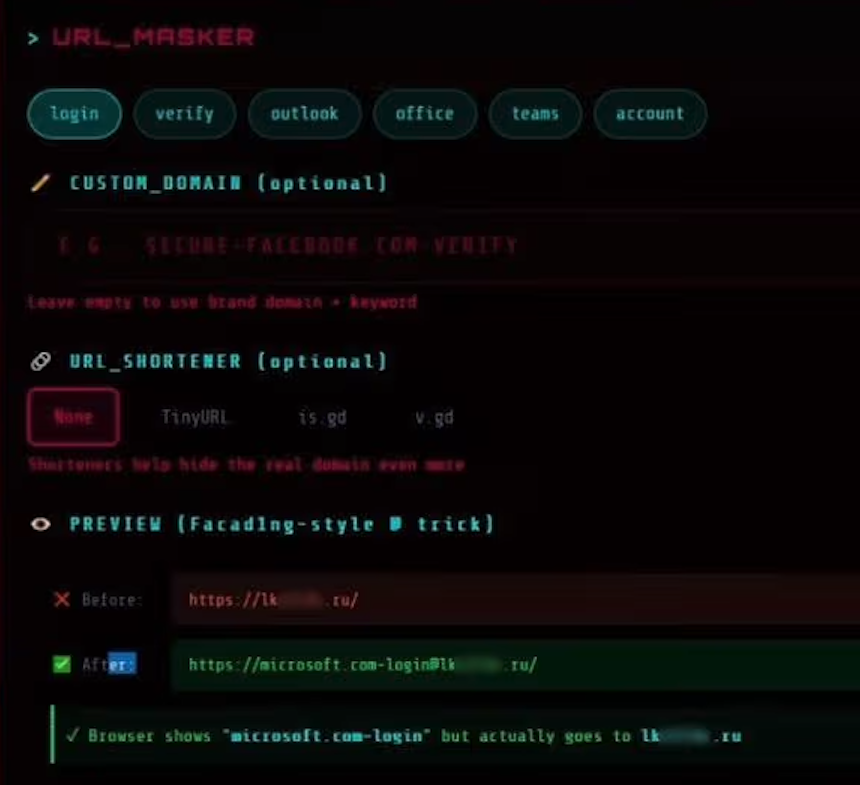

Согласно анализу «Старкиллера», проведенному охранной фирмой необычный ИИСлужба позволяет клиентам выбирать бренд, который он выдает за себя (например, Apple, Facebook, Google, Microsoft и т. д.), и генерировать поддельный URL-адрес, имитирующий законный домен, одновременно направляя трафик через инфраструктуру злоумышленника.

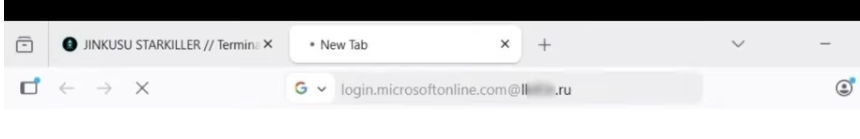

Например, фишинговая ссылка, нацеленная на клиентов Microsoft, отображается как «login.Microsoft.com@».[malicious/shortened URL here]Знак «@» — старый, но полезный трюк со ссылками, потому что все, что находится до знака «@» в URL-адресе, считается данными имени пользователя, а фактическая целевая страница — это то, что идет после знака «@». Вот как это выглядит в целевом браузере:

Изображение: Необычный ИИ. Реальная вредоносная целевая страница на этом изображении размыта, но мы видим, что она заканчивается на .ru. Сервис также предлагает возможность вставлять ссылки из различных сервисов сокращения URL-адресов.

Как только клиенты Starkiller выбирают URL-адрес для фишинга, служба запускает контейнер Docker, на котором работает автономный экземпляр браузера Chrome, который загружает реальную страницу входа, как обнаружила Abnormal.

«Затем контейнер действует как обратный прокси-сервер «человек посередине», перенаправляя вводимые конечным пользователем данные на законный сайт и возвращая ответы сайта», — говорят исследователи паранормальных явлений. Кали Бэррон И Петр Войтыла Написал в блоге в четверг. «Каждое нажатие клавиши, отправка формы и токен сеанса проходят через инфраструктуру, контролируемую злоумышленником, и по пути регистрируются».

По словам исследователей, Starkiller фактически предоставляет киберпреступникам мониторинг сеансов в реальном времени, позволяя им вести прямую трансляцию экрана цели, когда она взаимодействует с фишинговой страницей.

«Платформа включает в себя захват кейлоггером каждого нажатия клавиши, кражу файлов cookie и токенов сеанса для прямого захвата учетной записи, географическое отслеживание целей и автоматические оповещения Telegram при поступлении новых учетных данных», — написали они. «Аналитика кампаний дополняет опыт оператора количеством посещений, коэффициентами конверсии и графиками производительности — те же информационные панели показателей, которые используются в законном SaaS-сервисе. [software-as-a-service] Платформа будет предложена».

В компании Abnormal заявили, что служба также умело фиксирует и передает учетные данные MFA жертвы, поскольку получатель, нажимающий на ссылку, фактически проходит аутентификацию на реальном сайте через прокси-сервер, и любые отправленные токены аутентификации отправляются в законную службу в режиме реального времени.

«Злоумышленник захватывает полученные сеансовые файлы cookie и токены, предоставляя им аутентифицированный доступ к учетной записи», — пишут исследователи. «Когда злоумышленники передают весь поток аутентификации в режиме реального времени, безопасность MFA может быть эффективно нейтрализована, даже если она работает так, как задумано».

Функция «URL Masker» фишинговой службы Starkiller позволяет настроить вредоносные ссылки. Изображение: необычное.

«Старкиллер» — один из нескольких сервисов по борьбе с киберпреступностью, предлагаемых группой угроз, называющей себя ДжинкусуПоддерживается активный пользовательский форум, где клиенты могут обсуждать технологии, запрашивать функции и устранять неполадки при развертывании. Специальная функция будет собирать адреса электронной почты и контактную информацию из скомпрометированных сеансов и сообщать, что эти данные можно использовать для создания списков целей для последующих фишинговых кампаний.

Этот сервис кажется мне выдающимся достижением в области фишинга, и его очевидный успех, вероятно, будет скопирован другими предприимчивыми киберпреступниками (при условии, что сервис работает так, как утверждается). В конце концов, пользователи фишинга таким образом избегают первоначальных затрат и постоянных проблем, связанных с манипулированием несколькими фишинговыми доменами, и это обходит традиционные методы обнаружения фишинга, такие как внесение в черный список доменов и статический анализ страниц.

Исследователи паранормальных явлений заметили, что это также значительно снижает входной барьер для начинающих киберпреступников.

В их отчете делается вывод: «Starkiller представляет собой значительное дополнение к инфраструктуре фишинга, отражая более широкую тенденцию к коммерциализации инструментов киберпреступности корпоративного типа». «В сочетании с маскированием URL-адресов, перехватом сеансов и обходом MFA это дает низкоквалифицированным киберпреступникам доступ к возможностям атак, которые ранее были недоступны».