Вредоносная операция по краже информации под названием Arcanix Stealer, рекламируемая на нескольких форумах даркнета в конце 2025 года, возможно, была разработана как эксперимент с помощью ИИ.

В проекте была панель управления и сервер Discord для общения с пользователями, но автор удалил их без предупреждения всего через два месяца после начала эксплуатации.

Arcanix предлагает модульную архитектуру и функции антианализа, а также множество стандартных функций кражи данных, которые используют киберпреступники.

Исследователи «Лаборатории Касперского» проанализировали похититель Arkanix и нашли признаки, указывающие на разработку с помощью LLM, которая может «значительно сократить время и затраты на разработку».

Источник: Касперский

Исследователи полагают, что Arkaanix был краткосрочным проектом с целью быстрой финансовой выгоды, что затрудняло обнаружение и отслеживание.

Arcanix появляется в сети

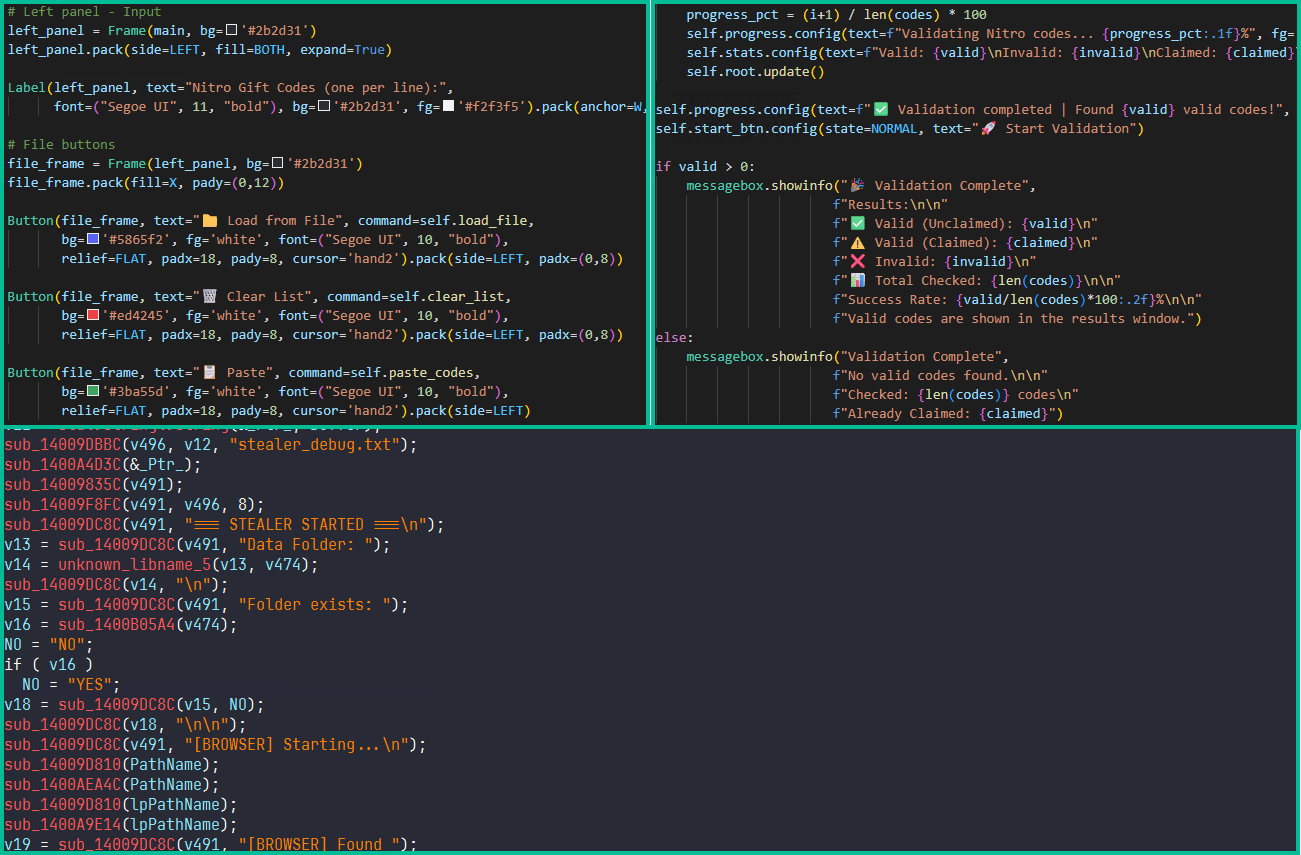

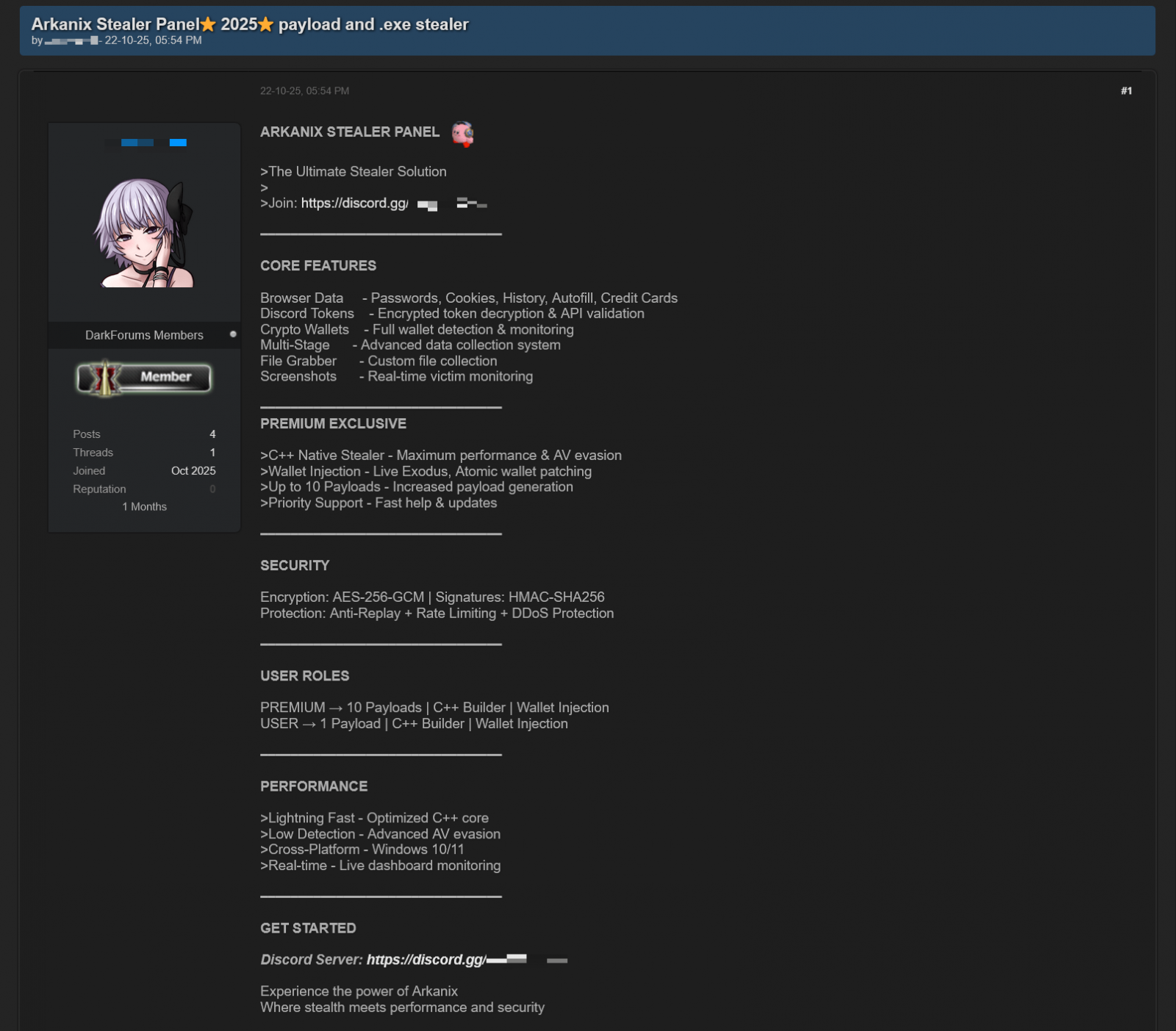

Arcanix начал продвигаться на хакерских форумах в октябре 2025 года, предлагая потенциальным клиентам два уровня: базовый уровень с реализацией на основе Python и «премиум» со встроенной полезной нагрузкой C++ с использованием безопасности VMProtect, интеграцией функций уклонения AV и внедрения кошелька.

Источник: Касперский

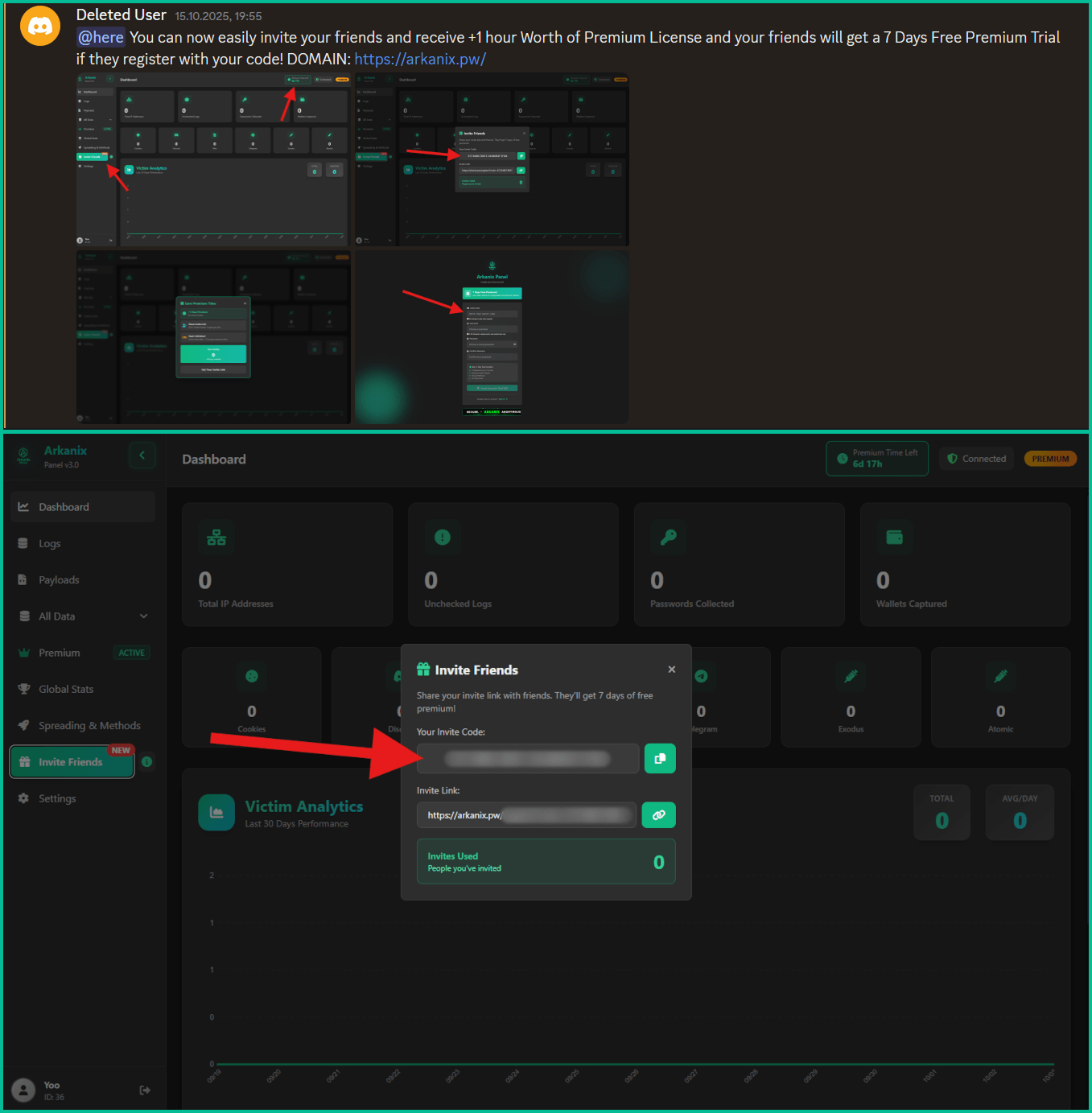

Разработчик создал сервер Discord, который служил форумом для сообщества проекта, где можно было получать обновления, оставлять отзывы о предлагаемых функциях и обращаться за поддержкой.

Кроме того, для более агрессивного продвижения проекта была создана реферальная программа, предоставляющая реферерам дополнительный бесплатный час премиум-доступа, а потенциальные новые клиенты получали одну неделю бесплатного доступа к «Премиум-версии».

Источник: Касперский

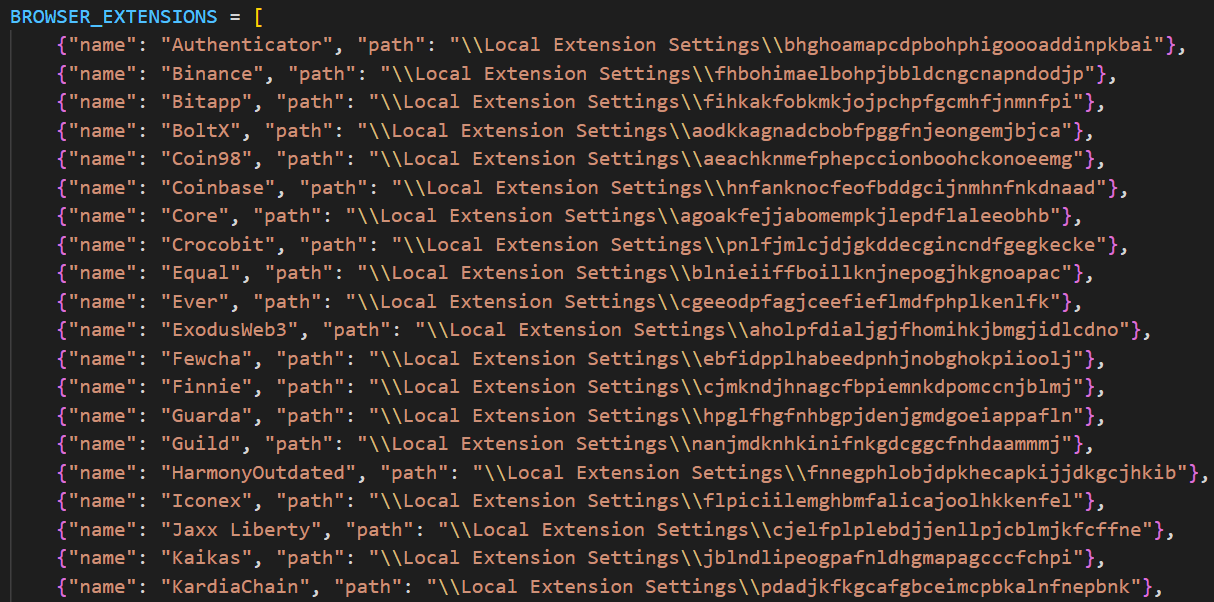

возможность украсть данные

Вредоносное ПО Arcanix может собирать системную информацию, данные, хранящиеся в браузере (история, информация автозаполнения, файлы cookie, пароли), а также красть данные криптовалютных кошельков из 22 браузеров. Исследователи «Лаборатории Касперского» утверждают, что они также могут извлекать токены 0Auth2 в браузерах на базе Chromium.

Кроме того, вредоносное ПО может похищать данные из Telegram, украсть учетные данные Discord, распространяться через Discord API и отправлять сообщения друзьям/каналам жертвы.

Arcanex также нацелен на учетные данные для Mullvad, NordVPN, ExpressVPN и ProtonVPN и может хранить файлы из локальной файловой системы для асинхронного извлечения.

Дополнительные модули, которые можно загрузить из Command-and-Control, включают Chrome Grabber, Wallet Patcher для Exodus или Atomic, Screenshot Tool, HVNC и FileZilla, а также Stealers для Steam.

Источник: Касперский

«Премиум»-версия C++ добавляет кражу учетных данных RDP, проверки защиты от «песочницы» и отладки, захват экрана с помощью WinAPI, а также предназначена для Epic Games, Battle.net, Riot, Unreal Engine, Ubisoft Connect и GOG.

Версия более высокого уровня также предлагает инструмент пост-эксплуатации ChromeElevator, который внедряется в приостановленные процессы браузера для кражи данных и предназначен для обхода защиты Google App-Bound Encryption (ABE) для несанкционированного доступа к учетным данным пользователя.

Цель эксперимента Arcanix Stealer остается неясной. Этот проект может быть попыткой определить, как поддержка LLM может улучшить разработку вредоносного ПО и как быстро новые функции могут быть отправлены сообществу.

По оценке Касперского, Arcane — это «скорее общедоступный программный продукт, чем подозреваемый в пиратстве».

Исследователи предоставляют полный список индикаторов компрометации (IoC), который включает домены и IP-адреса, а также хэши обнаруженных файлов.

Современная ИТ-инфраструктура развивается быстрее, чем рабочие процессы, выполняемые вручную.

Из этого нового руководства Tynes вы узнаете, как ваша команда может сократить скрытые задержки, выполняемые вручную, повысить надежность за счет автоматизированных ответов, а также создавать и масштабировать интеллектуальные рабочие процессы на основе инструментов, которые вы уже используете.